برمجيات Qbot تستهدف رسائل البريد الإلكتروني للشركات باستخدام ملفات خبيثة بنسق PDF

اكتشفت كاسبرسكي في وقت سابق من هذا الشهر، ارتفاع وتيرة انتشار عدد من برمجيات Qbot الخبيثة التي تستهدف المستخدمين في الشركات، حيث ظهرت من خلال حملة اعتمدت على رسائل البريد الإلكتروني الخبيثة. ويستخدم المهاجمون في هذه الأنشطة تقنيات الهندسة الاجتماعية المتقدمة، وذلك عن طريق اعتراضهم لمراسلات العمل، ثم يعيدون توجيه ملفات مرفقة خبيثة بنسق PDF إلى نفس سلاسل البريد الإلكتروني. وتتمثل الخطورة في هذا الجانب أن الطريقة الأخيرة غير معتادة باستخدام هذه البرامج الخبيثة. ومنذ 4 أبريل الجاري، تم استلام ما يزيد على 5,000 رسالة إلكترونية تحتوي على مرفقات PDF في دول مختلفة، فضلاً عن أن هذه الحملة لا تزال مستمرة. وأجرى باحثو كاسبرسكي تحليلاً تقنياً للحملة ذاتها.

وتجدر الإشارة في هذا الصدد إلى أن برمجيات Qbot الخبيثة تنتمي إلى فئة تروجنات سيئة السمعة التي تستهدف المصارف، وتعمل كجزء من شبكة البوتات. وتستطيع البرامج الاستيلاء على البيانات، بما في ذلك كلمات المرور ومراسلات العمل. وتتيح للجهات القائمة على الهجمات السيبرانية التحكم في النظام المصاب، وتثبيت برامج الفدية أو تروجنات الأخرى على المزيد من الأجهزة ضمن الشبكة ذاتها. ويستخدم مشغلو البرامج الخبيثة خطط توزيع متنوعة، بما في ذلك نشر رسائل بريد إلكتروني تحتوي على مرفقات ضارة بنسق PDF، علماً أنه لم تتم ملاحظتها بشكل واسع النطاق في إطار هذه الحملة من قبل.

.jpg)

نموذج لرسالة بريد إلكتروني أعيد توجيهها مع ملف مرفق خبيث بنسق PDF. وتمكنت رسالة المهاجم من تجاوز الخط

ولاحظت كاسبرسكي ارتفاعاً في نشاط حملة البريد الإلكتروني العشوائي باستخدام هذه البرامج المحددة مع ملفات مرفقة بنسق PDF. وبدأت الموجة مساء يوم الرابع من أبريل، وتمكن الخبراء منذ ذلك الحين من اكتشاف ما يزيد على 5,000 رسالة إلكترونية عشوائية تحتوي على ملفات PDF، وتنشر هذه البرامج الخبيثة باللغات الإنجليزية والألمانية والإيطالية والفرنسية.

ويتم توزيع البرامج الخبيثة من خلال مراسلات العمل للضحية المحتملة التي استولى عليها المجرمون السيبرانيون. ومن ثم يقوم هؤلاء بإرسال بريد إلكتروني إلى جميع المشاركين في سلسلة الرسائل، وفي العادة يطلبون منهم فتح ملف PDF المرفق الخبيث في ظل ظروف مختلفة لا تبدو مثيرة للشك. وعلى سبيل المثال، قد يطلب المهاجمون مشاركة جميع الوثائق المتعلقة بالملف المرفق، أو حساب مبلغ العقد وفق التكاليف المقدرة في الملف ذاته.

وقالت داريا إيفانوفا، خبيرة تحليل البرامج الخبيثة في كاسبرسكي: "إننا نوصي الشركات دائماً بالحفاظ على أعلى درجات اليقظة، لاسيما وأن برمجيات Qbot تعتبر خبيثة جداً، مع أن وظائفها الأساسية لم تتغير على مدار العامين الماضيين. وفي الوقت ذاته، يعمل المهاجمون باستمرار على تحسين تقنياتهم، وإضافة المزيد من العناصر الجديدة التي تبدو مقنعة للضحايا في طرق الهندسة الاجتماعية، الأمر الذي يزيد من احتمالية وقوع الموظفين ضحايا لهذه الحيلة الخادعة. وللحفاظ على أعلى درجة من الأمان، ينبغي التحقق بعناية من العديد من العلامات الحمراء، مثل تهجئة عنوان البريد الإلكتروني للمرسل، والمرفقات الغريبة، والأخطاء النحوية. ويمكن أن تساعد حلول الأمن السيبراني المتخصصة في ضمان أمن رسائل البريد الإلكتروني التي تستقبلها الشركات".

.jpg)

.jpg)

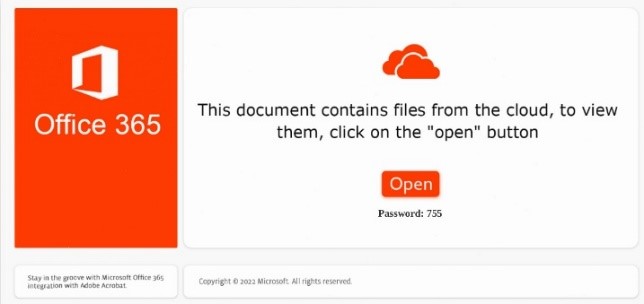

نموذجان من ملف مرفق بنسق PDF مرسل عبر البريد الإلكتروني

ويحاكي محتوى ملف PDF شعار Microsoft Office 365 أو Microsoft Azure. وعندما يقوم المستخدم بالنقر على "فتح"، يتم تنزيل الأرشيف الخبيث إلى جهاز الكمبيوتر من خادم بعيد (موقع ويب تم اختراقه).

وأجرى خبراء كاسبرسكي تحليلاً تقنياً مفصلاً لهذه العملية، ويمكن الاطلاع عليه في Securelist.

ولحماية شركتك من التهديدات ذات الصلة، يوصي خبراء كاسبرسكي بما يلي:

- التحقق من عنوان المرسل. تأتي معظم الرسائل غير المرغوب فيها من عناوين بريدية لا معنى لها، أو تظهر بشكل بعيد عن الواقع. ومن خلال تمرير المؤشر فوق اسم المرسل، والذي قد يحمل تهجئة غريبة، يمكنك رؤية عنوان البريد الإلكتروني بالكامل. وإذا لم تكن متأكداً حول ما إذا كان عنوان البريد الإلكتروني شرعياً أو خلاف ذلك، يمكنك نسخه في خانة محرك البحث للتحقق منه.

- الحذر من الرسالة قد يولد إحساساً ملحّاً. غالباً ما يحاول المهاجمون الذين ينشرون الرسائل غير المرغوب فيها ممارسة الضغط من خلال خلق شعور بالإلحاح. على سبيل المثال، قد يحتوي سطر الموضوع على كلمات مثل "عاجل" أو "مطلوب اتخاذ إجراء فوري"، كوسيلة للضغط عليك للاستجابة.

- توفير التدريب الأساسي للموظفين على التصرفات الذكية في مجال الأمن السيبراني، وإجراء محاكاة لهجمات التصيد، لإطلاعهم على كيفية التمييز بين رسائل البريد الإلكتروني المخادعة والرسائل الأصلية.

- استخدام أحد حلول حماية نقاط النهاية وخوادم البريد، مع إمكانات مكافحة التصيد الاحتيالي، مثل Kaspersky Endpoint Security for Business، لتقليل فرصة الإصابة بهجمات التصيد الاحتيالي.

- تثبيت أحد حلول الأمان الموثوق بها، مثل Kaspersky Secure Mail Gateway الذي يقوم تلقائياً بتنقية الرسائل غير المرغوب فيها.